【数字水印】混沌的变换域图像数字水印嵌入提取攻击(含相关性)【含Matlab源码 2323期】-程序员宅基地

技术标签: matlab Matlab图像处理(仿真科研站版)

欢迎来到Matlab仿真科研站博客之家

博主简介:热爱科研的Matlab仿真开发者,修心和技术同步精进,Matlab项目合作可私信。

个人主页:Matlab仿真科研站博客之家

代码获取方式:

扫描文章底部QQ二维码

️座右铭:行百里者,半于九十;路漫漫其修远兮,吾将上下而求索。

更多Matlab图像处理(仿真科研站版)仿真内容点击

Matlab图像处理(仿真科研站版)

一、混沌的变换域图像数字水印嵌入提取攻击简介

互联网技术的飞速发展使得数字图像等数字作品的版权保护问题越加突出。作为版权保护的重要手段, 数字水印技术应运而生。数字水印由于不可见性、安全性和鲁棒性等特征, 越来越受到广泛的重视。陆续出现了在空域、变换域的各种水印嵌入方法。不同的水印嵌入算法由于其侧重点不同, 在满足水印的各方面要求上有强有弱。研究新的能够全面考虑水印嵌入各方面需求的水印算法非常必要。

本文提出了在小波变换域进行数字水印嵌入和提取的方法。该算法将激光的菲涅耳衍射与混沌置乱技术相结合, 在小波变换域对数字图像进行水印嵌入操作。该算法结合了全息技术、混沌理论和小波变换的优点, 较好的满足了数字水印安全性和鲁棒性要求。

1 算法流程

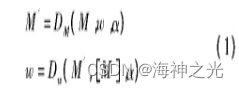

水印嵌入是指将处理过后的水印图像通过特定方式植入原始图像中的过程。水印提取是指通过对应的方式将处理后的水印图像从嵌入了水印的结果图像中分离出来, 并恢复成水印图像的过程。水印嵌入和水印提取的过程可以表示为

其中M’为嵌入水印后的结果图像, M为未嵌入水印前的原始图像, w为水印图像, α为水印的嵌入系数, DM为水印嵌入算法, Dw为水印提取算法, []表示水印提取过程中原始图像是否参与是可选的。

水印的嵌入和提取可以在空域进行, 也可在变换域进行。空域水印是指直接在原始图像的空间域中对水印图像进行操作。变换域水印是指先对原始图像进行特定变换, 再在其中对水印图像进行操作。由于变换域水印技术较空域水印技术具有能量分散、可抗压缩攻击、与人类视觉特征符合等特点, 本文选择在变换域进行水印的嵌入操作。变换算法包括离散傅里叶变换、离散余弦变换和离散小波变换 (DWT) 等。离散小波变换较其他变换具有时频特性优良、克服块效应等特点, 选择离散小波变换作为原始图像变换算法。水印图像需要具有安全性, 这要求即使能够从结果图像中提取出水印信息, 也不能够得到正确的水印图像, 因此需要对水印图像进行加密处理, 本文通过数字全息技术和混沌置乱算法对水印图像进行加密操作。水印的嵌入准则有加性准则和乘性准则两种。本文选择乘性准则, 其嵌入和提取过程表示为

其中Xw为变换域中添加水印的结果, XO为变换域中原始图像, wO为处理后的水印图像。离散小波变换域中的数字水印技术处理流程如图1和图2所示。

图1 水印嵌入过程流程图

水印嵌入过程:

(1) 水印图像进行数字全息成像处理, 得到数字全息图。对数字全息图进行混沌置乱, 得到处理过后的水印图像。

(2) 原始图像进行离散小波变换, 得到变换域原始图像。将变换域原始图像与处理后的水印图像通过乘性叠加, 得到变换域的水印嵌入结果。

(3) 将小波变换域的水印嵌入结果进行系数重构, 通过离散小波逆变换得到嵌入水印的结果图像, 水印嵌入过程完毕。

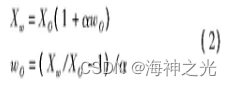

图2 水印提取过程流程图

水印提取过程:

(1) 嵌入水印的处理和原始图像分别进行离散小波逆变换, 得到小波变换域中的水印嵌入结果和原始图像小波变换域结果。将两者进行除性分离, 得到处理过后的水印图像。

(2) 处理过后的水印图像经过混沌置乱逆变换和数字全息重构, 得到原始水印图像, 水印提取过程完毕。

2 算法数学模型

基于变换域的数字图像水印算法包括全息成像技术、混沌置乱技术和离散小波变换技术。其数学模型如下所示。

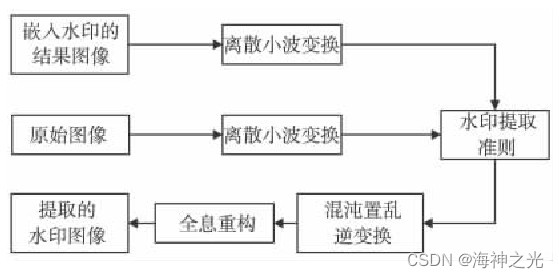

2.1 全息成像及重构

数字全息成像和重构是指利用激光的费涅耳衍射效应及其逆变换, 得到数字全息图和还原原始图像的过程。其过程示意如图3所示。

图3 全息成像和全息重构示意图

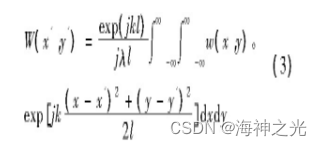

生成数字全息图时, 设水印图像为w (x, y) , 其经过距离l的传播后复振幅表示为

其中λ为激光的波长, k=2π/λ。

参考激光表示为

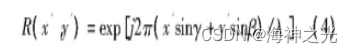

其中γ, β分别为参考激光的方位角和俯仰角。参考激光与传播中的水印图像衍射得到数字全息图, 数字全息图经过处理后得到处理结果H (x’, y’) 。

其中R* (x’, y’) 和W* (x’, y’) 分别为对应变量的复共轭。

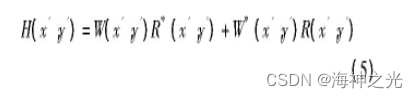

全息图重构时, 设重构激光为平面波, 表示为

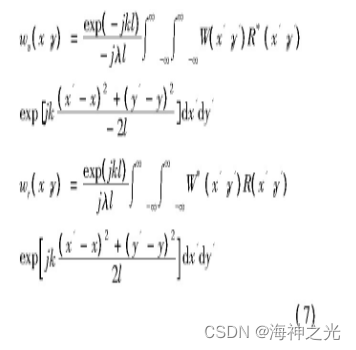

重构后得到水印图像的虚像wv (x, y) 和实像wr (x, y) 分别表示为

2.2 混沌置乱

混沌序列由映射参数和初始条件生成, 具有初始条件敏感性。即使采用接近的初始值, 生成的序列也完全不同, 并且具有高斯白噪声的特性。根据混沌序列来对图像的像素位置进行置乱变换, 可以实现对图像的加密操作。由于图像中像素点坐标的二维性, 采用二维Logistic变换来生成二维混沌序列。混沌置乱过程如下所示。

(1) 生成二维混沌矩阵

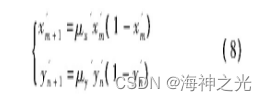

二维Logistic变换表示为

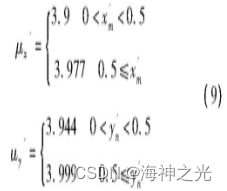

初始值为x’0, y’0, 其中0≤x’m, y’n≤1, 0<μx’, μy’≤4。为增加序列的混沌性, 参数μx’, μy’具有自适应可变性, 变换关系为

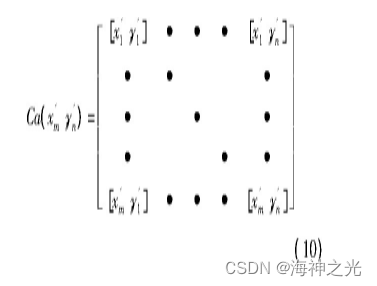

为使生成的混沌序列具有更强的随机性, 可以选取从第k步开始取值。假设图像大小为 (m, n) , 生成二维混沌数对Ca (x’m, y’n) 表示为

每个混沌数对与图像中的像素点对应, 混沌数对的位置即是像素点在图像中的位置。

(2) 图像位置置乱

用 (i, j) 表示各个混沌数对的位置, 1≤i≤m, 1≤j≤n。先以x’m为基准, 对y’n序列按照从小到大的顺序排序。再以y’n为基准, 对x’m序列按照从小到大排序, 得到排序后的二维混沌数对记为Cas (x’ms, y’ns) 。经过排序后, 位置为 (i, j) 的混沌数对的位置改变为 (t, h) , 将图像中位置 (t, h) 的像素点替换为位置 (i, j) 的像素点, 即完成了图像的混沌置乱。

混沌置乱逆变换时, 只需根据初始值x’0, y’0产生二维混沌数对, 将置乱图像中的各个像素点替换回排序之前的位置即可。

2.3 离散小波变换

数字图像中的离散小波变换是指将数字图像分解成四个区域上的图像, 每个图像为原图像的1/4。四个区域分别为低频子带LL、高频水平子带HL、高频垂直子带LH和高频对角子带HH, 子带示意图如图4所示。低频子带LL可以继续进行分解, 形成多级小波变换图像。本文中水印算法实现时对原始图像进行2次Haar小波变换, 在LL2中嵌入处理过后的水印图像。

图4 小波变换示意图

二、部分源代码

D=imread(‘new.bmp’);

I=D;

%原始带水印图像

figure(1);

subplot(3,2,1);imshow(D,[]);title(‘原始带水印图像’);

%高斯噪声

D1=imnoise(D,‘gaussian’,0,0.001);

figure(1);

subplot(3,2,3);imshow(D1,[]);title(‘加入高斯噪声图像’);

%椒盐噪声

D2=imnoise(D,‘salt’,0.02);

figure(1);

subplot(3,2,5);imshow(D2,[]);title(‘加入椒盐噪声图像’);

%JPEG压缩攻击

imwrite(D,‘attack.jpg’,‘jpeg’,‘Quality’,15); %压缩比默认75

H=imread(‘attack.jpg’,‘jpeg’);

figure(1);

subplot(3,2,4);imshow(H,[]);title(‘压缩攻击图像’);

%旋转攻击 只能旋转1度

%R=imrotate(D,10,‘bilinear’,‘crop’);

R=imrotate(D,3,‘bilinear’,‘crop’); %‘bilinear’:双线性插值(Bilinear interpolation) ,crop保持与原图片大小一致

figure(1);

subplot(3,2,6);imshow(R,[]);title(‘旋转攻击图像’);

%剪切攻击:

D(1:256,1:128)=0;

Q2=D;

三、运行结果

四、matlab版本及参考文献

1 matlab版本

2014a

2 参考文献

[1]张金荣.基于变换域的数字图像水印算法研究[J].激光杂志. 2015,36(06)

3 备注

简介此部分摘自互联网,仅供参考,若侵权,联系删除

仿真咨询

1 各类智能优化算法改进及应用

1.1 PID优化

1.2 VMD优化

1.3 配电网重构

1.4 三维装箱

1.5 微电网优化

1.6 优化布局

1.7 优化参数

1.8 优化成本

1.9 优化充电

1.10 优化调度

1.11 优化电价

1.12 优化发车

1.13 优化分配

1.14 优化覆盖

1.15 优化控制

1.16 优化库存

1.17 优化路由

1.18 优化设计

1.19 优化位置

1.20 优化吸波

1.21 优化选址

1.22 优化运行

1.23 优化指派

1.24 优化组合

1.25 车间调度

1.26 生产调度

1.27 经济调度

1.28 装配线调度

1.29 水库调度

1.30 货位优化

1.31 公交排班优化

1.32 集装箱船配载优化

1.33 水泵组合优化

1.34 医疗资源分配优化

1.35 可视域基站和无人机选址优化

2 机器学习和深度学习分类与预测

2.1 机器学习和深度学习分类

2.1.1 BiLSTM双向长短时记忆神经网络分类

2.1.2 BP神经网络分类

2.1.3 CNN卷积神经网络分类

2.1.4 DBN深度置信网络分类

2.1.5 DELM深度学习极限学习机分类

2.1.6 ELMAN递归神经网络分类

2.1.7 ELM极限学习机分类

2.1.8 GRNN广义回归神经网络分类

2.1.9 GRU门控循环单元分类

2.1.10 KELM混合核极限学习机分类

2.1.11 KNN分类

2.1.12 LSSVM最小二乘法支持向量机分类

2.1.13 LSTM长短时记忆网络分类

2.1.14 MLP全连接神经网络分类

2.1.15 PNN概率神经网络分类

2.1.16 RELM鲁棒极限学习机分类

2.1.17 RF随机森林分类

2.1.18 SCN随机配置网络模型分类

2.1.19 SVM支持向量机分类

2.1.20 XGBOOST分类

2.2 机器学习和深度学习预测

2.2.1 ANFIS自适应模糊神经网络预测

2.2.2 ANN人工神经网络预测

2.2.3 ARMA自回归滑动平均模型预测

2.2.4 BF粒子滤波预测

2.2.5 BiLSTM双向长短时记忆神经网络预测

2.2.6 BLS宽度学习神经网络预测

2.2.7 BP神经网络预测

2.2.8 CNN卷积神经网络预测

2.2.9 DBN深度置信网络预测

2.2.10 DELM深度学习极限学习机预测

2.2.11 DKELM回归预测

2.2.12 ELMAN递归神经网络预测

2.2.13 ELM极限学习机预测

2.2.14 ESN回声状态网络预测

2.2.15 FNN前馈神经网络预测

2.2.16 GMDN预测

2.2.17 GMM高斯混合模型预测

2.2.18 GRNN广义回归神经网络预测

2.2.19 GRU门控循环单元预测

2.2.20 KELM混合核极限学习机预测

2.2.21 LMS最小均方算法预测

2.2.22 LSSVM最小二乘法支持向量机预测

2.2.23 LSTM长短时记忆网络预测

2.2.24 RBF径向基函数神经网络预测

2.2.25 RELM鲁棒极限学习机预测

2.2.26 RF随机森林预测

2.2.27 RNN循环神经网络预测

2.2.28 RVM相关向量机预测

2.2.29 SVM支持向量机预测

2.2.30 TCN时间卷积神经网络预测

2.2.31 XGBoost回归预测

2.2.32 模糊预测

2.2.33 奇异谱分析方法SSA时间序列预测

2.3 机器学习和深度学习实际应用预测

CPI指数预测、PM2.5浓度预测、SOC预测、财务预警预测、产量预测、车位预测、虫情预测、带钢厚度预测、电池健康状态预测、电力负荷预测、房价预测、腐蚀率预测、故障诊断预测、光伏功率预测、轨迹预测、航空发动机寿命预测、汇率预测、混凝土强度预测、加热炉炉温预测、价格预测、交通流预测、居民消费指数预测、空气质量预测、粮食温度预测、气温预测、清水值预测、失业率预测、用电量预测、运输量预测、制造业采购经理指数预测

3 图像处理方面

3.1 图像边缘检测

3.2 图像处理

3.3 图像分割

3.4 图像分类

3.5 图像跟踪

3.6 图像加密解密

3.7 图像检索

3.8 图像配准

3.9 图像拼接

3.10 图像评价

3.11 图像去噪

3.12 图像融合

3.13 图像识别

3.13.1 表盘识别

3.13.2 车道线识别

3.13.3 车辆计数

3.13.4 车辆识别

3.13.5 车牌识别

3.13.6 车位识别

3.13.7 尺寸检测

3.13.8 答题卡识别

3.13.9 电器识别

3.13.10 跌倒检测

3.13.11 动物识别

3.13.12 二维码识别

3.13.13 发票识别

3.13.14 服装识别

3.13.15 汉字识别

3.13.16 红绿灯识别

3.13.17 虹膜识别

3.13.18 火灾检测

3.13.19 疾病分类

3.13.20 交通标志识别

3.13.21 卡号识别

3.13.22 口罩识别

3.13.23 裂缝识别

3.13.24 目标跟踪

3.13.25 疲劳检测

3.13.26 旗帜识别

3.13.27 青草识别

3.13.28 人脸识别

3.13.29 人民币识别

3.13.30 身份证识别

3.13.31 手势识别

3.13.32 数字字母识别

3.13.33 手掌识别

3.13.34 树叶识别

3.13.35 水果识别

3.13.36 条形码识别

3.13.37 温度检测

3.13.38 瑕疵检测

3.13.39 芯片检测

3.13.40 行为识别

3.13.41 验证码识别

3.13.42 药材识别

3.13.43 硬币识别

3.13.44 邮政编码识别

3.13.45 纸牌识别

3.13.46 指纹识别

3.14 图像修复

3.15 图像压缩

3.16 图像隐写

3.17 图像增强

3.18 图像重建

4 路径规划方面

4.1 旅行商问题(TSP)

4.1.1 单旅行商问题(TSP)

4.1.2 多旅行商问题(MTSP)

4.2 车辆路径问题(VRP)

4.2.1 车辆路径问题(VRP)

4.2.2 带容量的车辆路径问题(CVRP)

4.2.3 带容量+时间窗+距离车辆路径问题(DCTWVRP)

4.2.4 带容量+距离车辆路径问题(DCVRP)

4.2.5 带距离的车辆路径问题(DVRP)

4.2.6 带充电站+时间窗车辆路径问题(ETWVRP)

4.2.3 带多种容量的车辆路径问题(MCVRP)

4.2.4 带距离的多车辆路径问题(MDVRP)

4.2.5 同时取送货的车辆路径问题(SDVRP)

4.2.6 带时间窗+容量的车辆路径问题(TWCVRP)

4.2.6 带时间窗的车辆路径问题(TWVRP)

4.3 多式联运运输问题

4.4 机器人路径规划

4.4.1 避障路径规划

4.4.2 迷宫路径规划

4.4.3 栅格地图路径规划

4.5 配送路径规划

4.5.1 冷链配送路径规划

4.5.2 外卖配送路径规划

4.5.3 口罩配送路径规划

4.5.4 药品配送路径规划

4.5.5 含充电站配送路径规划

4.5.6 连锁超市配送路径规划

4.5.7 车辆协同无人机配送路径规划

4.6 无人机路径规划

4.6.1 飞行器仿真

4.6.2 无人机飞行作业

4.6.3 无人机轨迹跟踪

4.6.4 无人机集群仿真

4.6.5 无人机三维路径规划

4.6.6 无人机编队

4.6.7 无人机协同任务

4.6.8 无人机任务分配

5 语音处理

5.1 语音情感识别

5.2 声源定位

5.3 特征提取

5.4 语音编码

5.5 语音处理

5.6 语音分离

5.7 语音分析

5.8 语音合成

5.9 语音加密

5.10 语音去噪

5.11 语音识别

5.12 语音压缩

5.13 语音隐藏

6 元胞自动机方面

6.1 元胞自动机病毒仿真

6.2 元胞自动机城市规划

6.3 元胞自动机交通流

6.4 元胞自动机气体

6.5 元胞自动机人员疏散

6.6 元胞自动机森林火灾

6.7 元胞自动机生命游戏

7 信号处理方面

7.1 故障信号诊断分析

7.1.1 齿轮损伤识别

7.1.2 异步电机转子断条故障诊断

7.1.3 滚动体内外圈故障诊断分析

7.1.4 电机故障诊断分析

7.1.5 轴承故障诊断分析

7.1.6 齿轮箱故障诊断分析

7.1.7 三相逆变器故障诊断分析

7.1.8 柴油机故障诊断

7.2 雷达通信

7.2.1 FMCW仿真

7.2.2 GPS抗干扰

7.2.3 雷达LFM

7.2.4 雷达MIMO

7.2.5 雷达测角

7.2.6 雷达成像

7.2.7 雷达定位

7.2.8 雷达回波

7.2.9 雷达检测

7.2.10 雷达数字信号处理

7.2.11 雷达通信

7.2.12 雷达相控阵

7.2.13 雷达信号分析

7.2.14 雷达预警

7.2.15 雷达脉冲压缩

7.2.16 天线方向图

7.2.17 雷达杂波仿真

7.3 生物电信号

7.3.1 肌电信号EMG

7.3.2 脑电信号EEG

7.3.3 心电信号ECG

7.3.4 心脏仿真

7.4 通信系统

7.4.1 DOA估计

7.4.2 LEACH协议

7.4.3 编码译码

7.4.4 变分模态分解

7.4.5 超宽带仿真

7.4.6 多径衰落仿真

7.4.7 蜂窝网络

7.4.8 管道泄漏

7.4.9 经验模态分解

7.4.10 滤波器设计

7.4.11 模拟信号传输

7.4.12 模拟信号调制

7.4.13 数字基带信号

7.4.14 数字信道

7.4.15 数字信号处理

7.4.16 数字信号传输

7.4.17 数字信号去噪

7.4.18 水声通信

7.4.19 通信仿真

7.4.20 无线传输

7.4.21 误码率仿真

7.4.22 现代通信

7.4.23 信道估计

7.4.24 信号检测

7.4.25 信号融合

7.4.26 信号识别

7.4.27 压缩感知

7.4.28 噪声仿真

7.4.29 噪声干扰

7.5 无人机通信

7.6 无线传感器定位及布局方面

7.6.1 WSN定位

7.6.2 高度预估

7.6.3 滤波跟踪

7.6.4 目标定位

7.6.4.1 Dv-Hop定位

7.6.4.2 RSSI定位

7.6.4.3 智能算法优化定位

7.6.5 组合导航

8 电力系统方面

微电网优化、无功优化、配电网重构、储能配置

智能推荐

攻防世界_难度8_happy_puzzle_攻防世界困难模式攻略图文-程序员宅基地

文章浏览阅读645次。这个肯定是末尾的IDAT了,因为IDAT必须要满了才会开始一下个IDAT,这个明显就是末尾的IDAT了。,对应下面的create_head()代码。,对应下面的create_tail()代码。不要考虑爆破,我已经试了一下,太多情况了。题目来源:UNCTF。_攻防世界困难模式攻略图文

达梦数据库的导出(备份)、导入_达梦数据库导入导出-程序员宅基地

文章浏览阅读2.9k次,点赞3次,收藏10次。偶尔会用到,记录、分享。1. 数据库导出1.1 切换到dmdba用户su - dmdba1.2 进入达梦数据库安装路径的bin目录,执行导库操作 导出语句:./dexp cwy_init/[email protected]:5236 file=cwy_init.dmp log=cwy_init_exp.log 注释: cwy_init/init_123..._达梦数据库导入导出

js引入kindeditor富文本编辑器的使用_kindeditor.js-程序员宅基地

文章浏览阅读1.9k次。1. 在官网上下载KindEditor文件,可以删掉不需要要到的jsp,asp,asp.net和php文件夹。接着把文件夹放到项目文件目录下。2. 修改html文件,在页面引入js文件:<script type="text/javascript" src="./kindeditor/kindeditor-all.js"></script><script type="text/javascript" src="./kindeditor/lang/zh-CN.js"_kindeditor.js

STM32学习过程记录11——基于STM32G431CBU6硬件SPI+DMA的高效WS2812B控制方法-程序员宅基地

文章浏览阅读2.3k次,点赞6次,收藏14次。SPI的详情简介不必赘述。假设我们通过SPI发送0xAA,我们的数据线就会变为10101010,通过修改不同的内容,即可修改SPI中0和1的持续时间。比如0xF0即为前半周期为高电平,后半周期为低电平的状态。在SPI的通信模式中,CPHA配置会影响该实验,下图展示了不同采样位置的SPI时序图[1]。CPOL = 0,CPHA = 1:CLK空闲状态 = 低电平,数据在下降沿采样,并在上升沿移出CPOL = 0,CPHA = 0:CLK空闲状态 = 低电平,数据在上升沿采样,并在下降沿移出。_stm32g431cbu6

计算机网络-数据链路层_接收方收到链路层数据后,使用crc检验后,余数为0,说明链路层的传输时可靠传输-程序员宅基地

文章浏览阅读1.2k次,点赞2次,收藏8次。数据链路层习题自测问题1.数据链路(即逻辑链路)与链路(即物理链路)有何区别?“电路接通了”与”数据链路接通了”的区别何在?2.数据链路层中的链路控制包括哪些功能?试讨论数据链路层做成可靠的链路层有哪些优点和缺点。3.网络适配器的作用是什么?网络适配器工作在哪一层?4.数据链路层的三个基本问题(帧定界、透明传输和差错检测)为什么都必须加以解决?5.如果在数据链路层不进行帧定界,会发生什么问题?6.PPP协议的主要特点是什么?为什么PPP不使用帧的编号?PPP适用于什么情况?为什么PPP协议不_接收方收到链路层数据后,使用crc检验后,余数为0,说明链路层的传输时可靠传输

软件测试工程师移民加拿大_无证移民,未受过软件工程师的教育(第1部分)-程序员宅基地

文章浏览阅读587次。软件测试工程师移民加拿大 无证移民,未受过软件工程师的教育(第1部分) (Undocumented Immigrant With No Education to Software Engineer(Part 1))Before I start, I want you to please bear with me on the way I write, I have very little gen...

随便推点

Thinkpad X250 secure boot failed 启动失败问题解决_安装完系统提示secureboot failure-程序员宅基地

文章浏览阅读304次。Thinkpad X250笔记本电脑,装的是FreeBSD,进入BIOS修改虚拟化配置(其后可能是误设置了安全开机),保存退出后系统无法启动,显示:secure boot failed ,把自己惊出一身冷汗,因为这台笔记本刚好还没开始做备份.....根据错误提示,到bios里面去找相关配置,在Security里面找到了Secure Boot选项,发现果然被设置为Enabled,将其修改为Disabled ,再开机,终于正常启动了。_安装完系统提示secureboot failure

C++如何做字符串分割(5种方法)_c++ 字符串分割-程序员宅基地

文章浏览阅读10w+次,点赞93次,收藏352次。1、用strtok函数进行字符串分割原型: char *strtok(char *str, const char *delim);功能:分解字符串为一组字符串。参数说明:str为要分解的字符串,delim为分隔符字符串。返回值:从str开头开始的一个个被分割的串。当没有被分割的串时则返回NULL。其它:strtok函数线程不安全,可以使用strtok_r替代。示例://借助strtok实现split#include <string.h>#include <stdio.h&_c++ 字符串分割

2013第四届蓝桥杯 C/C++本科A组 真题答案解析_2013年第四届c a组蓝桥杯省赛真题解答-程序员宅基地

文章浏览阅读2.3k次。1 .高斯日记 大数学家高斯有个好习惯:无论如何都要记日记。他的日记有个与众不同的地方,他从不注明年月日,而是用一个整数代替,比如:4210后来人们知道,那个整数就是日期,它表示那一天是高斯出生后的第几天。这或许也是个好习惯,它时时刻刻提醒着主人:日子又过去一天,还有多少时光可以用于浪费呢?高斯出生于:1777年4月30日。在高斯发现的一个重要定理的日记_2013年第四届c a组蓝桥杯省赛真题解答

基于供需算法优化的核极限学习机(KELM)分类算法-程序员宅基地

文章浏览阅读851次,点赞17次,收藏22次。摘要:本文利用供需算法对核极限学习机(KELM)进行优化,并用于分类。

metasploitable2渗透测试_metasploitable2怎么进入-程序员宅基地

文章浏览阅读1.1k次。一、系统弱密码登录1、在kali上执行命令行telnet 192.168.26.1292、Login和password都输入msfadmin3、登录成功,进入系统4、测试如下:二、MySQL弱密码登录:1、在kali上执行mysql –h 192.168.26.129 –u root2、登录成功,进入MySQL系统3、测试效果:三、PostgreSQL弱密码登录1、在Kali上执行psql -h 192.168.26.129 –U post..._metasploitable2怎么进入

Python学习之路:从入门到精通的指南_python人工智能开发从入门到精通pdf-程序员宅基地

文章浏览阅读257次。本文将为初学者提供Python学习的详细指南,从Python的历史、基础语法和数据类型到面向对象编程、模块和库的使用。通过本文,您将能够掌握Python编程的核心概念,为今后的编程学习和实践打下坚实基础。_python人工智能开发从入门到精通pdf