本篇主要分享网站各漏洞思路,希望你看完有所收获。

”漏洞挖掘与利用“ 的搜索结果

智能硬件漏洞挖掘与利用

标签: 漏洞挖掘

2016中国互联网安全大会安全训练营,长亭科技做的关于智能硬件漏洞挖掘与利用讲义

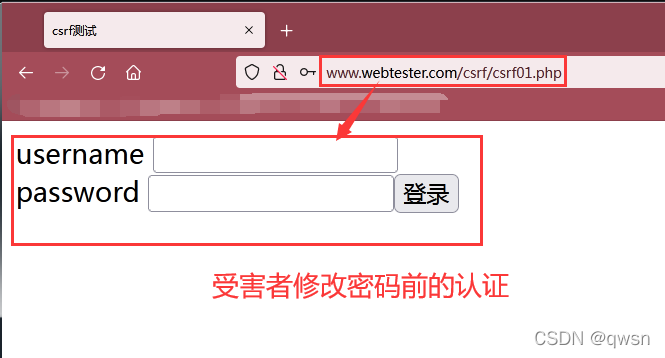

我们经常听到漏洞这个概念,可什么是安全漏洞?想给它一个清晰完整的定义其实是非常困难的。如果你去搜索一下对于漏洞的定义,基本上会发现高大上的学术界和讲求实用的工业界各有各的说法,漏洞相关的各种角色,比如...

记一次漏洞挖掘之文件漏洞后利用姿势

郑吉宏的《起源游戏引擎的漏洞挖掘与利用》是一份关于网络安全的精品资料,它深入探讨了游戏引擎中可能存在的安全隐患及其利用方法。在当今数字化时代,游戏引擎不仅是娱乐产品的核心,也广泛应用于各种商业和教育...

由于Android的特殊生态,每款Android设备都存在多种来源的软件,而ROOT工具主要利用系统漏洞帮...CSDN【技术公开课】邀请到奇虎360高级安全研究员 吴家志博士详解了Android平台漏洞利用的原理以及漏洞挖掘的经验分享。

为何研究游戏引擎 何为游戏引擎 起源引擎 起源引擎漏洞挖掘 TODO

fastjson在一些特殊场景下的漏洞挖掘与利用 安全开发 安全威胁 应急响应 解决方案 渗透测试

通常情况下栈溢出可能造成的后果有两种,一类是本地提权另一类则是远程执行任意命令,通常C/C++并没有提供智能化检查用户输入是否合法的功能,同时程序编写人员在编写...让读者能够亲自体会漏洞挖掘与利用的神奇魔法。

红蓝对抗中的云原生漏洞挖掘及利用实录 安全防护 数据安全与治理 法律法规 云安全 风险评估

新的注入技术的出现:随着数据库技术的不断发展和漏洞利用技术的不断进步,SQL注入漏洞利用的技术也会不断发展和改变。攻击者可能会开发新的注入技术,例如,基于机器学习的注入技术、基于深度学习的注入技术等等,...

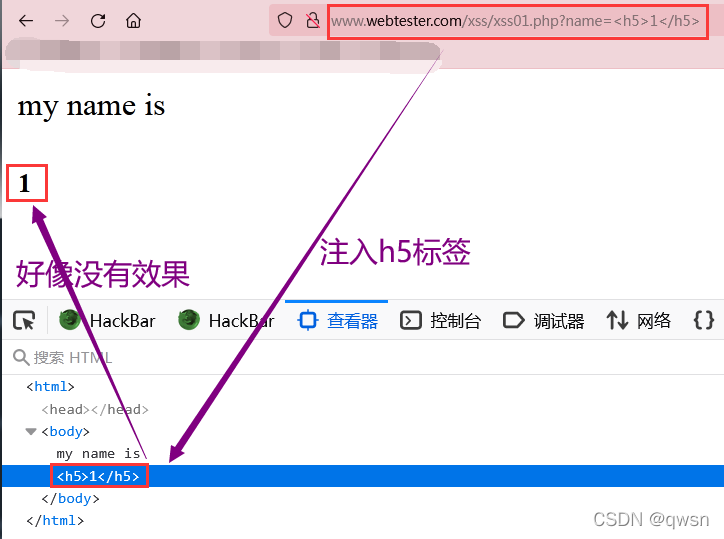

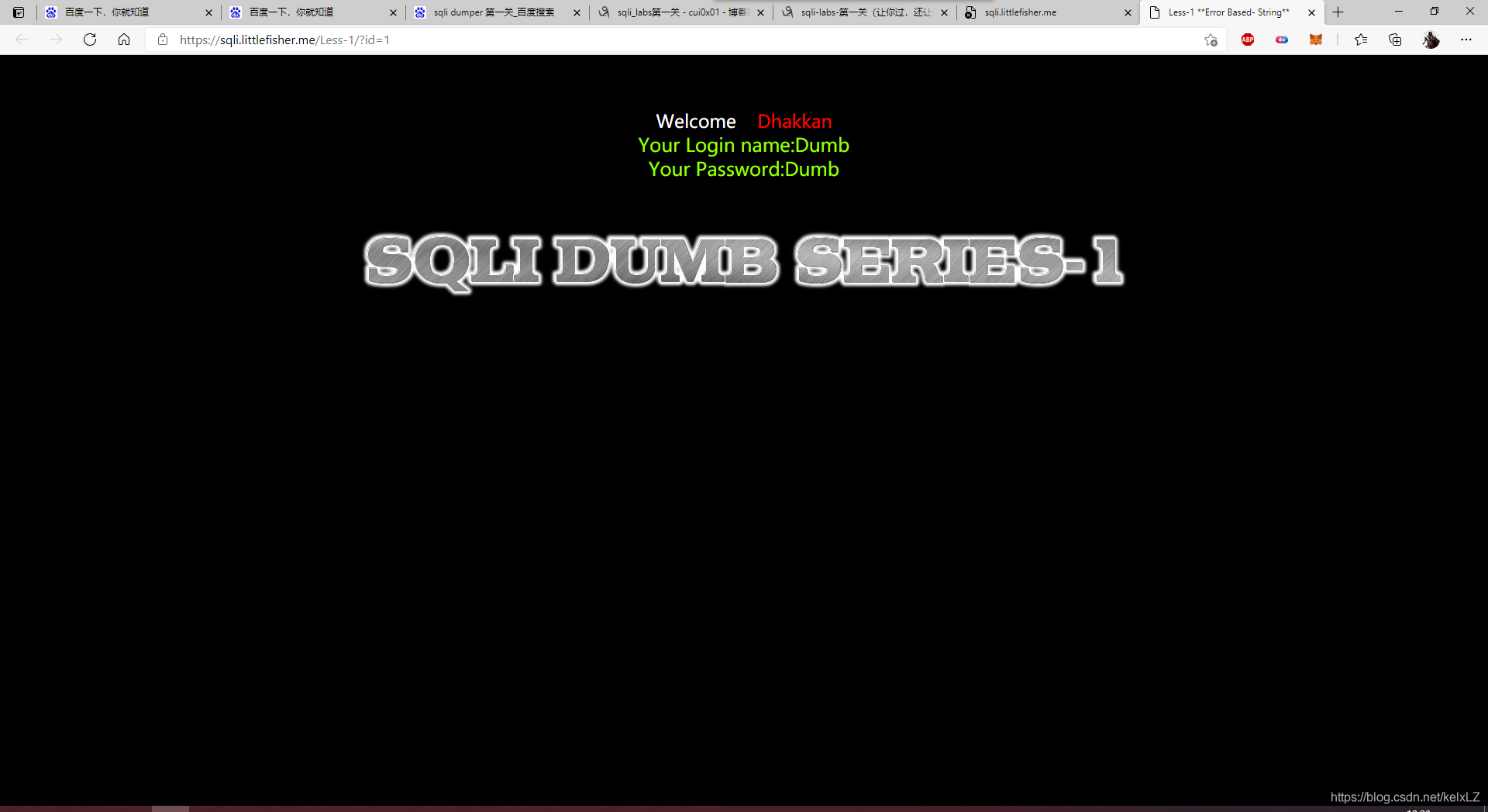

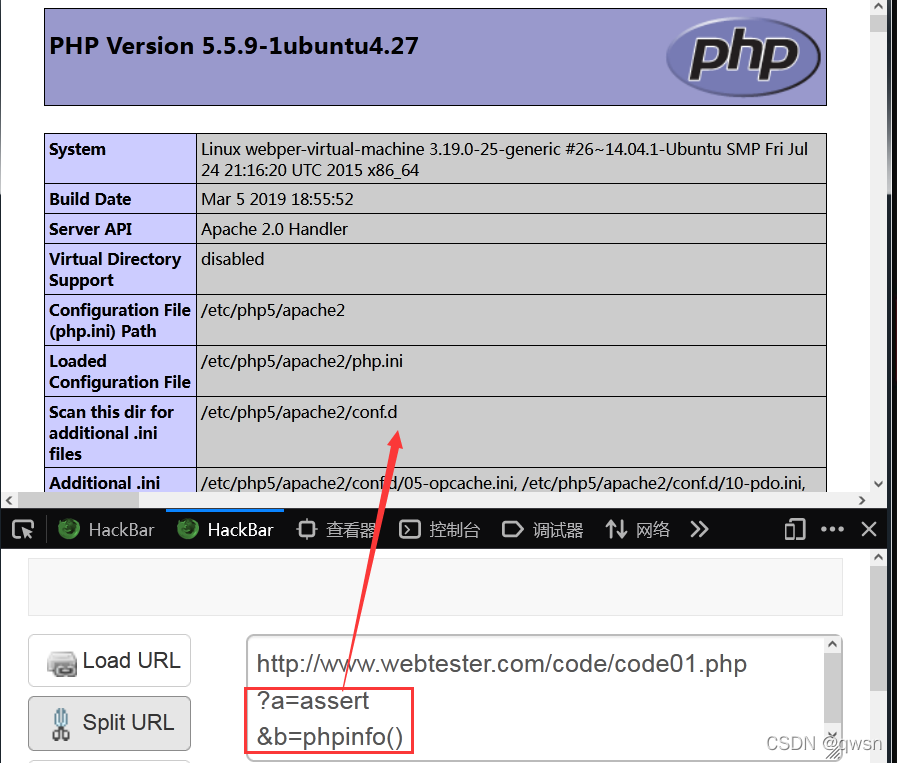

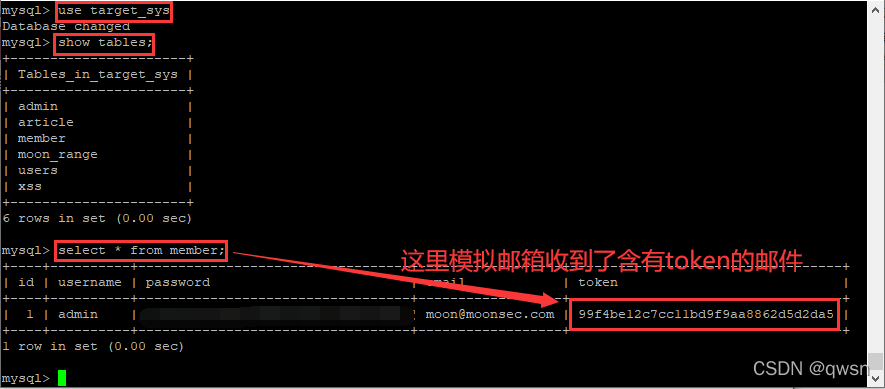

漏洞的挖掘 sql注入漏洞: 判断一个网站是否存在一个sql注入的漏洞?Id=1 如果判断出来存在sql注入漏洞,则进判断sql注入的闭合字符 ?id=1’and 1=1 ?id=1’and 1=2 判断列数 ,采用二分法进行判断 order by 10 ...

本部分将对常见的二进制漏洞做系统分析,方便在漏洞挖掘过程中定位识别是什么类型漏洞,工欲善其事,必先利其器。0x01栈溢出漏洞原理栈溢出漏洞属于缓冲区漏洞的一种,实例如下:编译后使用windbg运行直接运行到了...

逆向工程:游戏安全入门教程 杨闯(rkvir)天融信阿尔法实验室安全研究员。...

UAC漏洞介绍:Use-After-Cleanup (UAC)漏洞类似UAF,本文主要检测Linux内核中UAC漏洞。UAC基本原理参见图Fig-1。首先,UAC漏洞和系统中特定的设备(device)的卸载(例如一个USB设备被用户拔出)相关,当一个特定...

推荐,网络安全中的漏洞挖掘实践合集,仅供大家学习参阅,包含内容如下: 针对现实应用的文本对抗攻击研究 安全众测下的漏洞发展新趋势 安卓应用漏洞挖掘 从0到1-发现与拓展攻击面 对基于Git的版本控制...

推荐文章

- Java基础 高频面试题,2024年最新java多并发面试题-程序员宅基地

- vue视频播放插件vue-video-player的具体使用方法-程序员宅基地

- Element-UI 项目中 Pagination 分页如何使用 ???_element ui中pagination分页怎么用-程序员宅基地

- unity3dButton组件详细用法_unity button怎么用-程序员宅基地

- 安全***需要掌握的东西-程序员宅基地

- linux gs pdf,linux – 什么是汇编中的%gs-程序员宅基地

- 模拟退火算法matlab代码实现-程序员宅基地

- jQuery 语法实例_jquery-syntax示例-程序员宅基地

- Anaconda 安装与TensorFlow安装_error: pytest-astropy 0.8.0 requires pytest-cov>=2-程序员宅基地

- Assembly基础知识-程序员宅基地